Sisu

- Hoidke oma sõltuvused ajakohased

- Piirake oma loataotlusi

- Laske oma kasutajatel otsustada: rakenduse valija kuvamine

- Vältige välist ladustamist

- Kasutage Androidi uut juurdepääsu kataloogidele

- Ärge kunagi salvestage tundlikke kasutajaandmeid vahemällu

- Kaitske oma võtmeid volitamata kasutamise eest

- Muutke oma ContentProviderid privaatseks

- Kasutajate sõrmejälg biomeetrilise autentimisega

- Jälgi kõik võrgustike loomise parimad tavad

- Kasutage WebViewsi ettevaatlikult

- Hallake oma rakenduse turvaliste pistikupesade kihti (SSL)

- Võrguturbe konfiguratsioonifaili loomine: kohandatud CA-de usaldamine

- Usaldage vajaduse korral täiendavaid pädevaid asutusi

- Ärge kunagi saatke tundlikke andmeid SMS-i teel

- Kaitsege turvaohtude eest SafetyNet API-de abil

- Kasutage tundlike tehingute jaoks Androidi kaitstud kinnitust

- Android 10: käitage manustatud DEX-koodi otse

- Pakkimine üles

Kui kavatsete oma vaatajaskonna külge riputada ja oma maine usaldusväärse Androidi arendajana, siis peate Androidi rakenduse turvalisust arendajana tõsiselt võtma.

Kui teie rakendus lekib kunagi privaatseid andmeid, on teil oht kaotada suur osa oma vaatajaskonnast. Tänapäevased nutikad mobiilikasutajad mõistavad, et parim viis kaitsta end ebakindla rakenduse eest on eemaldada see oma seadmest. Meedias on üha enam teatatud tõsistest andmerikkumistest, nii et lohakas lähenemine mobiiliturvalisusele võib tuua kaasa väga halva reklaami.

Panused on kõrged ja uute pahatahtlike rakenduste kogu aeg vabastamise korral on üha suurem tõenäosus, et teie rakendus jagab seadet pahavara ja pahatahtliku kolmanda osapoole koodiga.

Mobiiliturvalisusele lohakas lähenemine võib tuua kaasa väga halva reklaami.

Õnneks on Androidil lai valik sisseehitatud turvafunktsioone, mis aitavad teie kasutajate andmeid tihedalt lukustatud hoida. Selles artiklis uurime kõiki peamisi privaatsusfunktsioone, mis on Androidi platvormi sisse viidud, ning täiendavaid tööriistu, tehnikaid ja parimaid tavasid, mida saate kasutada, et tagada teie privaatsete rakenduste andmete privaatsus.

Hoidke oma sõltuvused ajakohased

Pole tavaline, et kaasaegsed mobiilirakendused kasutavad mitut raamatukogu, SDK-sid ja paljusid muid mitmesuguseid sõltuvusi. Nende sõltuvuste uued versioonid sisaldavad sageli veaparandusi, plaastreid ja muid turvafunktsioone, nii et peate oma rakenduse arendamisel tagama, et kasutate uusimaid versioone.

Enne oma rakenduse juurutamist on hea mõte teha ka viimane kontroll, veendumaks, et värskendusi pole saadaval.

Kui teie rakendus kasutab Google Play teenuseid, saate kontrollida, kas kasutaja seadmesse on installitud uusim versioon, ja vajadusel värskenduse käivitada.

Testimaks, kas seadme Google Play teenused on ajakohased, helistage teenusepakkuja installija klassi installIfNeeded () meetodil. Kui värskendus on saadaval, loobub see meetod autoriseerimise erandist ja kasutajal palutakse värskendada oma seadmes Google Play teenuseid.

Piirake oma loataotlusi

Kui teie rakendusel pole juurdepääsu luba, pole mingit võimalust, et see käsitseb selle loaga seotud delikaatseid andmeid või funktsioone valesti. Tundlikele õigustele juurdepääsu piiramine võib muuta teie rakenduse häkkerite jaoks vähem atraktiivseks, seetõttu on oluline taotleda võimalikult vähe õigusi.

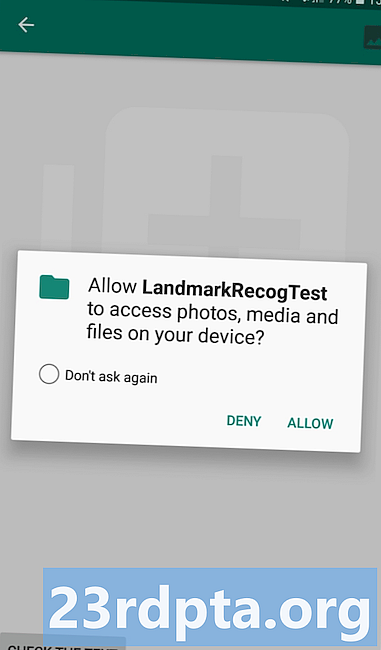

Enne tegemist mis tahes loataotluste saamiseks peaksite kaaluma, kas on olemas viis sama tulemuse saavutamiseks ilma sellele lubale juurdepääsuta. Näiteks kui teil on vaja andmeid salvestada, pääsete juurde kohalikule salvestusruumile ilma luba küsimata, selle asemel, et proovida andmeid väliselt salvestada, mis nõuab WRITE_EXTERNAL_STORAGE luba.

Teise võimalusena võite kasutada kavatsusi ülesande edastamiseks rakendusele, millel on juba vajalik luba (d). Näiteks READ_CONTACTS ja WRITE_CONTACTS lubade taotlemise asemel võite ülesande delegeerida rakendusele Kontaktid:

Intent contactIntent = uus kavatsus (Intent.ACTION_INSERT); contactIntent.setType (ContactsContract.Contacts.CONTENT_TYPE); if (contactIntent.resolveActivity (getPackageManager ())! = null) {startActivity (contactIntent); }

Samuti peaksite loobuma kõigist lubadest, mida teie rakendus enam ei vaja, mis võib märkimisväärselt vähendada tundlike andmete ja funktsioonide hulka, millele teie rakendusel on korraga juurdepääs.

Laske oma kasutajatel otsustada: rakenduse valija kuvamine

Miks raisata aega ja energiat ratta leiutamisele? Kaudsed kavatsused võimaldavad teil täita ülesandeid koostöös kolmandate osapoolte rakendustega, vähendades selle rakenduse soovitud funktsioonide saavutamiseks vajaliku koodi kogust. Ülesande teisele rakendusele ülekandmisega võite ka vähendada rakenduse vajalike lubade arvu.

Kaudsed kavatsused võivad säästa tonni aega, kuid need annavad ka teile null saate kontrollida, milline rakendus teie päringule vastab. Kui ebaturvaline või pahatahtlik kolmanda osapoole rakendus vastab teie kaudsele kavatsusele, siis on tõenäoline, et võite kasutaja isikuandmed tahtmatult kolmandale osapoolele paljastada.Kui kolmanda isiku rakenduse tulemusel rikutakse kasutaja privaatsust, võidakse teie rakendust seostada süüdi.

Kaudse kavatsuse avaldamisel peaksite võimaluse korral kuvama Androidi rakendusevalijat.

Esitades kasutajale loendi kõigist rakendustest, mis sellele kavatsusele reageerida saavad, annate talle võimaluse valida rakendus, mida nad isiklikult usaldavad. Kuigi pole garantiid, et iga kasutaja valib targalt, võib see vähendada võimalusi, et jagate andmeid ebausaldusväärse rakendusega.

Kavatsuse väljastamisel peaksite kontrollima, kas kasutajal on mitu kava, mis selle kavatsusega hakkama saab. Eeldusel, et saadaval on mitu ühilduvat rakendust, saate rakenduse valijat kuvada, helistades createChooser () ja edastades selle startActivity ():

Intent myIntent = uus kavatsus (Intent.ACTION_SEND); Loend Pange tähele, et te ei tohiks teenuse loomiseks kunagi kaudset kavatsust kasutada, kuna te ei saa kontrollida, milline teenus teie kaudsele kavatsusele vastab. Peate tagama, et kasutaja seadmesse salvestatud andmetele pole teistele rakendustele juurde pääseda - välja arvatud juhul, kui annate neile rakendustele selgesõnalise nõusoleku. Välismällu salvestatud failid on globaalselt loetavad ja kirjutatavad, nii et kõikidele välistesse salvestusruumidesse salvestatud andmetele pääseb juurde ja neid saab muuta mis tahes muu rakendus. Samuti pole mingit garantiid, et väline mäluseade jääb praeguse nutitelefoni või tahvelarvutiga ühendatuks. Kui teie rakendus kirjutab välisele salvestusruumile, võite salvestada delikaatseid kasutajaandmeid SD-kaardile, mis hiljem eemaldatakse ja sisestatakse kellegi teise seadmesse!Vältige välist ladustamist

Kui teil pole konkreetset põhjust, miks seda mitte teha, peaksite salvestama andmed alati sisemisse salvestusruumi, kus need on liivakasti ja kuhu pääseb vaikimisi ainult teie rakendus. Lisaks sellele kui kasutaja desinstallib teie rakenduse, kustutatakse kõik teie rakenduse failid automaatselt sisemisest salvestusruumist, nii et te ei pea muretsema tundliku teabe maha jätmise pärast.

Järgmises katkendis kirjutame andmeid sisemisse salvestusruumi:

viimane string FILE_NAME = "user_data.txt"; String fileContents = "See tekstifail sisaldab tundlikke kasutajaandmeid"; proovida (BufferedWriteri kirjutaja = uus BufferedWriter (uus FileWriter (uus fail (getFilesDir (), FILE_NAME)))))) {kirjutaja.write (fileContents); } saak (IOException e) {// Teha: käsitleda erandit //}

Kui andmed on eriti tundlikud, saate Androidi rakenduse täiendava turvalisuse pakkuda, krüpteerides failid võtmega, millele teie rakendus pole juurdepääsetav, näiteks võtmega, mis on paigutatud klaviatuuri ja mida kaitseb parool, mida ei salvestata seade.

Kasutage Androidi uut juurdepääsu kataloogidele

Mõnikord võib rakendus nõuda juurdepääsu seadme välismäluseadmes olevatele konkreetsetele kataloogidele, näiteks juurdepääsu saamiseks seadme välisele pildikataloogile.

Ehkki võite taotleda luba READ_EXTERNAL_STORAGE, annab see teie rakendusele sageli juurdepääsu rohkematele andmetele, kui vaja. Rakendusel on võimatu käsitseda valesti andmeid, millele tal pole juurdepääsu, seetõttu peaksite igal võimalusel proovima minimeerida teabe hulka, millele teie rakendus pääseb juurde.

READ_EXTERNAL_STORAGE loa taotlemise asemel võite taotleda juurdepääsu kindlale kataloogile. See ulatusliku kataloogi juurdepääs nõuab teil klassi StorageManager kasutamist ja seejärel kavatsuse loomist, kutsudes selle eksemplari meetodi StorageVolume.createAccessIntent (). Näiteks pääsete järgmises katkendis juurde välisele piltide kataloogile:

StorageManager newStorageManager = ((StorageManager) getSystemService (Context.STORAGE_SERVICE); StorageVolume maht = newStorageManager.getPrimaryStorageVolume (); Intent kavatsus = maht.createAccessIntent (keskkond.DIRECTORY_PICTURES); startActivityForResult (kavatsus, päringukood);

Kui kasutaja annab teie rakendusele juurdepääsu sellele välisele kataloogile, kutsub Android teie onActivityResult () alistama tulemuskoodiga RESULT_OK pluss kavatsusega, mis sisaldab soovitud kataloogi URI-d.

Ärge kunagi salvestage tundlikke kasutajaandmeid vahemällu

Mittetundlike rakenduseandmete käsitlemisel saate ehk parandada kasutaja kogemust, salvestades need andmed seadme vahemällu.

Kui vahemälud on suuremad kui 1 MB, võite kasutada rakendust getExternalCacheDir (), mis tagastab tee rakendusepõhisele kataloogile, kuhu saate vahemällu salvestatud sisu salvestada.

Kui otsustate vahemälu salvestada, siis lihtsalt teadke, et iga rakendus, millel on luba WRITE_EXTERNAL_STORAGE, võib nendesse failidesse kirjutada, nii et peaksite mitte kunagi salvestage vahemällu privaatset või tundlikku teavet, kui hoolite Androidi rakenduse turvalisusest.

Kaitske oma võtmeid volitamata kasutamise eest

Android Keystore süsteem võimaldab krüptovõtmeid salvestada konteinerisse, mis raskendab nende võtmete seadmest väljavõtmist.

Androidi klaviatuur tagab, et võtmematerjal ei sisene kunagi taotlusprotsessi, nii et isegi kui teie rakenduse protsessid on ohustatud ja ründajal õnnestub teie võtmetele juurde pääseda, ei saa nad oma võtmematerjali kaevandada.

Klahvipoe abil saate piirata ka seda, millal ja kuidas teie võtmeid saab kasutada, näiteks võite piirata võtmete kasutamist teatud krüptorežiimides või nõuda kasutaja autentimist.

Muutke oma ContentProviderid privaatseks

ContentProviders on struktureeritud salvestusmehhanism, mille saate muuta oma rakenduse privaatseks või eksportida. Sel ajal saavad nad teistele rakendustele juurdepääsetavaks.

Kui te ei pea sõnaselgelt andmeid jagama kolmanda osapoole rakendusega, peaksite kõik oma ContentProviderid privaatseks tegema, märkides nad androidiks: eksportitud = vale rakenduse manifestis. Kui teie rakendus ühildub Android 4.1.1 või uuema versiooniga, siis on eriti oluline märkida oma privaatsed sisuProvideerid androidiks: export = false, kuna vaikimisi on kõik ContentProvideerid avalikud.

Kasutajate sõrmejälg biomeetrilise autentimisega

Enne kui lubate kasutajal pääseda juurde teie rakenduse tundlikule teabele või funktsioonidele, peaksite kontrollima tema identiteeti, küsides tema volitusi.

Kasutaja mandaadid võivad esineda PIN-koodi või paroolina, kuid biomeetrilise autentimise teostamine on palju turvalisem, näiteks kui kasutaja sõrmejälge taotletakse.

Jälgi kõik võrgustike loomise parimad tavad

Erinevalt vähem kaasaskantavatest seadmetest, nagu lauaarvutid, ühendame nutitelefonid ja tahvelarvutid sageli turvamata traadita võrkudega, näiteks tasuta avaliku WiFi-ga. Kasutaja privaatsuse säilitamiseks peaksite käsitlema kõiki võrgutehinguid olemuselt riskantsena, eriti kui edastate kasutaja andmeid.

Kui teil on vaja võrgutehingut teha, on oluline järgida kõiki Androidi võrgunduse parimaid tavasid:

- Kasutage HTTP asemel HTTPS-i, kui see serveris seda toetab.

- Ärge kunagi usaldage ebaturvalistest protokollidest allalaaditud andmeid, sealhulgas ühtegi HTTP-vastast vastust.

- Kasutage tundlike andmete jaoks sobivaid protokolle, näiteks HttpsURLConnection.

- Kui autentimine on võimalik, kasutage Androidi IPC mehhanismi, näiteks teenust.

- Kasutage oma rakenduse teadaolevate TLS / SSL-i haavatavuste ja valesti konfigureerimise testimiseks avatud lähtekoodiga Nogotofaili võrgu turvatööriista. Nogotofail sisaldab tavaliste SSL-i sertifikaatide kontrollimise probleemide, HTTPS ja TLS / SSL teegi vigade, selgeteemaliste väljaannete ning SSL- ja STARTTLS-i eemaldamise probleemide teste. Lisateabe saamiseks vaadake Nogotofaili GitHubi lehte.

- Kui vähegi võimalik, vältige koodi laadimist väljastpoolt APK-d, kuna see suurendab võrgus olevate inimeste võimalust muuta teie koodi edastamise ajal.

Kasutage WebViewsi ettevaatlikult

WebView-komponent võib tarbida HTML-i ja JavaScripti, nii et kui kasutate WebView-sid valesti, on teie rakendus haavatav tavaliste veebiturbeprobleemide, näiteks saitideülese skriptimise suhtes.

Kui kasutate WebViewsi valesti, on teie rakendus haavatav tavaliste veebiturbeprobleemide suhtes.

Androidi kasutajate turvalisuse tagamiseks ei käivita WebView komponent vaikimisi JavaScripti. Kuid vajadusel saate JavaScripti lubada, kasutades WebSettings'i hankimiseks getSettings () ja käivitades seejärel meetodi setJavaScriptEnabled ():

WebView myWebView = (WebView) findViewById (R.id.webview); WebSettings webSettings = myWebView.getSettings (); webSettings.setJavaScriptEnabled (tõene);

Isegi kui peate JavaScripti lubama, peaksite võimaluse korral vältima lisaJavaScriptInterface () kasutamist, kuna see meetod süstib kaasasoleva Java-objekti WebView-komponenti. Kui teie rakendus on installitud seadmesse, kus töötab Android 4.2 või vanem, võib see meetod lubada JavaScriptil teie rakendusega manipuleerida.

Kui kasutate WebViewsi, ei tohiks te lubada kasutajatel navigeerida mis tahes veebisaidile, mida te ei kontrolli, kuid eriti peaksite seda tegema mitte kunagi kasutage meetodit addJavascriptInterface (), kui kasutaja võib navigeerida ebausaldusväärsele veebilehele, kuna see on tohutu Androidi rakenduse turvarisk.

Te ei tohiks kunagi kasutada meetodit addJavascriptInterface (), kui kasutaja võib navigeerida ebausaldusväärsele veebilehele.

Kui teie WebView-komponent pääseb juurde mis tahes isiklikele andmetele, võiksite regulaarselt kustutada kõik kohapeal talletatud failid, kasutades meetodit clearCache (). Teise võimalusena saate takistada oma rakendusel tundliku sisu vahemällu salvestamist, kasutades vahemäluta serveripoolset päist.

Hallake oma rakenduse turvaliste pistikupesade kihti (SSL)

SSL on klientide ja serverite vahelise krüptitud suhtluse tavaline komponent. Kui teie rakendus kasutab SSL-i valesti, võivad pahatahtlikud kolmandad osapooled teie võrgu kaudu edastamise ajal teie rakenduse andmeid sekkuda.

Tavaliselt konfigureeritakse server sertifikaadiga, mis sisaldab avalikku võtit ja sobivat privaatvõtit. SSL-kliendi ja serveri vahelise suhtluse osana allkirjastab server oma sertifikaadi avaliku võtme krüptograafiaga. Kuid kolmandal osapoolel on võimalik genereerida oma sertifikaat ja privaatvõti, nii et ka teie kliendil peaks olema üks või mitu sertifikaati, mida ta usaldab. Kui sertifikaati pole määratud, ei tohiks teie rakendus serverit usaldada.

Selle protsessi hõlbustamiseks konfigureeritakse serverid sageli tuntud sertifikaadiasutuste (CA) sertifikaatidega. Alates API tasemest 17 toetab Android üle 100 CA, mida uuendatakse iga väljaandega. Kui väljastate serverile sertifikaadi, allkirjastab CA serveri sertifikaadi oma privaatvõtme abil ja klient saab seejärel kontrollida, kas sertifikaadi on väljastanud CA, mis on Androidi platvormi teada ja usaldusväärne.

Kui teie rakendus suhtleb veebiserveriga, millel on usaldusväärse CA väljaantud sertifikaat, saate oma päringu teha mõne koodirea abil:

URL url = uus URL ("https://www.google.com"); HttpsURLConnection urlConnection = (HttpsURLConnection) url.openConnection (); urlConnection.connect (); InputStream kaustas = urlConnection.getInputStream ();

Siiski on mõned stsenaariumid, mille korral ülaltoodud kood toob kaasa erandi:

- Serverisertifikaadi väljastanud CA pole teada. Selles stsenaariumis saate õpetada HttpsURLConnection-i seda CA-de komplekti usaldama.

- Serverisertifikaat oli ise allkirjastatud, mis tähendab, et server tegutseb oma CA-na. Iseallkirjastatud sertifikaatide jaoks saate luua oma TrustManageri, kuigi peate tagama, et teie iseallkirjastatud sertifikaadil on tugev võti.

- Serveri konfiguratsioonis puudub vahepealne CA. Paljud avalikud asutused ei allkirjasta serveri sertifikaate otse. Android usaldab ainult juur-CA-sid, seega peab server saatma juurepääsu saavutamiseks vajalike vaheainete kaudu serveri CA-st sertifikaatide ahela. Kui te ei saa serverit konfigureerida nii, et see hõlmaks vahepealset CA-d serveriahelas, on üheks võimalikuks abinõuks oma TrustManageri loomine.

Võrguturbe konfiguratsioonifaili loomine: kohandatud CA-de usaldamine

Kui soovite, et teie rakendus kasutaks uut või kohandatud CA, peaksite looma võrguturbe konfiguratsioonifaili, kus määrate oma võrguturbesätted.

Võrguturbe konfiguratsioonifaili loomiseks tehke järgmist.

- Kui teie projekt ei sisalda juba XML-kausta, peate selle looma. Klõpsake juhtnupul projekti res kaustal ja valige Uus> Androidi ressursikataloog.

- Looge oma XML-kataloogis uus XML-ressursifail, mis toimib teie võrguturbe konfiguratsioonifailina. Ma nimetan seda faili network_config.

- Avage oma võrgu konfiguratsioonifail ja täpsustage, et kogu liiklus järgmistesse domeenidesse peaks kasutama HTTPS-i:

Nüüd saate määratleda kohandatud CA-de komplekti, mida teie rakendus peaks usaldama. Näiteks kui soovite luua ühenduse masinaga, mis kasutab ise allkirjastatud CA-d, lisage oma võrguturbe konfiguratsioonifaili järgmine teave:

Ärge unustage manifesti võrguturbe konfiguratsioonifaili kuulutada:

Seejärel peate oma projekti res / raw / usaldusväärsetesse_kastidesse lisama usaldusväärsete CA-de PEM- või DER-vormingus. Lõpuks võiksite usaldada täiendavaid CA-sid, mida Androidi platvorm ei tunne. Rakenduse usaldatavate CA-de arvu suurendamiseks peate määrama mitu sertifikaadi allikat: Kui teil on vaja andmeid serverist rakendusse edastada, peaksite kasutama Google Cloud Messaging (GCM) ja IP-sõnumsidet, mitte kunagi krüptimata SMS-protokolli. Usaldage vajaduse korral täiendavaid pädevaid asutusi

Ärge kunagi saatke tundlikke andmeid SMS-i teel

Loe ka: Androidi arendamine: kuidas helistada, SMS-e vastu võtta ja kasutajate kontakte hankida

Te ei tohiks kunagi täita tundlikke käske SMS-ide abil, kuna SMS-e edastatakse edastuskavatsustena, mis tähendab, et iga READ_SMS-i õigusega rakendus pääseb juurde nende sisule.

Kaitsege turvaohtude eest SafetyNet API-de abil

SafetyNet pakub teenuste ja API-de komplekti, mida saate kasutada oma rakenduse kaitsmiseks selliste turvaohtude eest nagu seadme rikkumine, pahatahtlikud URL-id ja võltsitud kasutajad.

Android toetab järgmisi SafetyNeti API-sid:

- SafetyNet atesteerimise API. See kuritarvituste vastane API võimaldab teil pääseda juurde Android-seadmele, kus teie rakendus töötab, nii et saate kindlaks teha, kas teie serverid suhtlevad ehtsa seadmega.

- SafetyNet ohutu sirvimise API. Selle API abil saate kindlaks teha, kas Google on liigitanud konkreetse URL-i teadaolevaks ohuks.

- SafetyNet reCAPTCHA API. See teenus sisaldab reCAPTCHA API-t, mida saate kasutada oma rakenduse kaitsmiseks selliste ohtude eest nagu rämpspost ja pahatahtlik liiklus. Kui API-l on kahtlus, et teie rakendus interakteerub robotiga, kuvatakse see CAPTCHA, mille saaja peab enne teie rakenduse kasutamist jätkama.

- SafetyNet kinnitage rakenduste API-t. Kui teie rakendus sisaldab tundlikke kasutajaandmeid, saate selle API abil suhelda seadme funktsiooniga Rakenduste kontrollimine ja kontrollida, kas seadmes pole pahatahtlikke rakendusi. Kui seade pole turvaline, saate teatud kahjustusi piirata, keelates kõik rakenduse tundlikud funktsioonid. Pidage meeles, et kuigi SafetyNet hoiatab kasutajaid kõigi avastatud potentsiaalselt kahjulike rakenduste eest, ei garanteeri see, et kasutaja need rakendused tegelikult desinstallib. Lisaks sellele vabastatakse pahatahtlikke rakendusi kogu aeg ja häkkerid leiavad alati uusi ja leidlikke viise, kuidas radari alla libiseda, nii et isegi kui seade läbib SafetyNeti testi, ei tohiks te eeldada, et kahjulikke rakendusi pole seade.

Lisateavet SafetyNeti API-de kohta, sealhulgas juhiseid nende kasutamiseks oma rakendustes, leiate ametlikest Androidi dokumentidest.

Kasutage tundlike tehingute jaoks Androidi kaitstud kinnitust

Kui teie rakendus peab tegema tundliku tehingu, näiteks tegema makse, siis saate Android-kaitsega kinnitust kasutada seadmetes, kus töötab Android 9 (API tase 28) või uuem.

Iga kord, kui kasutaja proovib tundlikku tehingut sooritada, kuvatakse Androidi kaitstud kinnitusel viip, milles palutakse tal aktsepteerida lühike avaldus. Kui kasutaja selle väite heaks kiidab, saate allkirjastada võtme, kasutades Androidi klaviatuurit.

Lisateabe saamiseks koos juhistega Androidi kaitstud kinnituse rakendamiseks vaadake Androidi ametlikke dokumente.

Android 10: käitage manustatud DEX-koodi otse

Seadmetes, kus töötab Android 10 (API tase 29) või uuem, on manustatud DEX-koodi võimalik käivitada otse teie rakenduse APK-failist, mis aitab rünnakut ära hoida isegi siis, kui häkkeril õnnestub seadme kohapeal kompileeritud koodi muuta.

Loe ka: Android Q uurimine: mulli märguannete lisamine oma rakendusele

Selle uue turvafunktsiooni lubamiseks avage projekti manifest ja lisage elemendile järgmine:

Järgmisena peate looma APK-faili, mis sisaldab tihendamata DEX-koodi, millele ART saab otse juurde pääseda. Avage fail build.gradle ja lisage järgmine teave: aaptOptions {noCompress dex} Pidage lihtsalt meeles, et ART kasutab teie rakenduse käivitamisel JIT-i kompilaatorit, mis võib mõjutada teie rakenduse toimivust. Selles artiklis käsitleti kõiki parimaid tavasid, tööriistu, API-sid ja tehnikaid, mida saate kasutada oma Androidi rakenduse turvalisuse säilitamiseks. Kas teil on nõuandeid oma rakenduse turvalisuse suurendamiseks? Jagage oma näpunäiteid kindlasti allpool olevates kommentaarides!Pakkimine üles